당신은 주제를 찾고 있습니까 “메모리 덤프 툴 – 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인“? 다음 카테고리의 웹사이트 kk.taphoamini.com 에서 귀하의 모든 질문에 답변해 드립니다: https://kk.taphoamini.com/wiki. 바로 아래에서 답을 찾을 수 있습니다. 작성자 보안프로젝트[boanproject] 이(가) 작성한 기사에는 조회수 2,906회 및 좋아요 37개 개의 좋아요가 있습니다.

Table of Contents

메모리 덤프 툴 주제에 대한 동영상 보기

여기에서 이 주제에 대한 비디오를 시청하십시오. 주의 깊게 살펴보고 읽고 있는 내용에 대한 피드백을 제공하세요!

d여기에서 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인 – 메모리 덤프 툴 주제에 대한 세부정보를 참조하세요

보안프로젝트( www.boanproject.com )에서 제공하는 IT보안 강의입니다. 이번 강의 주제는 \”메모리 덤프 방법과 추출된 메모리내 중요 정보 확인\” 입니다.

전체 메모리 덤프를 통해 포렌식 분석, 침해사고 분석 과정 악성코드 분석에 활용될 수 있으며, 부분 메모리 추출을 통해 모의해킹 분석 과정에서 활용할 수 있습니다.

메모리 덤프 툴 주제에 대한 자세한 내용은 여기를 참조하세요.

윈도우 메모리 덤프 방법 총 정리 (+ 메모리 덤프 도구 비교 분석)

윈도우 메모리 덤프 방법 총 정리 (+메모리 덤프 도구 비교 분석) 1. Windows memory Dump 도구 비교 분석 구분 FTK Imager Dumpit Winpmem OS …

Source: tbvjrornfl.tistory.com

Date Published: 5/4/2021

View: 9782

메모리 덤프 툴 | 메모리 덤프 방법과 추출된 메모리내 중요 정보 …

윈도우 메모리 덤프 방법 총 정리 (+메모리 덤프 도구 비교 분석) 1. Windows memory Dump 도구 비교 분석 구분 FTK Imager Dumpit Winpmem OS … + 여기에 …

Source: ppa.dianhac.com.vn

Date Published: 1/27/2022

View: 4173

Windows 10에서 메모리 덤프 파일 (.dmp)을 분석하는 방법

NirSoft BlueScreenView와 같은 이전 도구를 사용하여 PC에서 생성 된 덤프 파일을 빠르게 분석 할 수도 있습니다. 또한 중지 코드 값과 가능한 원인 (예 …

Source: kr.tipsandtricks.tech

Date Published: 10/23/2021

View: 9176

[윈도우]메모리 덤프 툴 – DATA BANK – 티스토리

[윈도우]메모리 덤프 툴. feelnthink 2013. 8. 27. 13:43. •메모리 덤프 툴 –FTK Imager : http://www.accessdata.com/support/product-downloadsSource: takehold.tistory.com

Date Published: 8/23/2022

View: 7928

메모리 획득 도구 – Digital Forensic Wikipedia

Windows 환경에서 코어덤프는 dmp 포맷으로 저장된다. Crash Dump의 종류로 small memory dump, kernel memory dump, complete memory dump가 있지만 통상 …

Source: forensic.korea.ac.kr

Date Published: 6/7/2022

View: 774

디지털 포렌식 : : Volatility 도구를 이용한 메모리 분석

memdump : 프로세스가 사용한 전체 메모리영역 덤프. – filescan : 메모리상의 파일 오브젝트 전체검색(패턴 매칭). – hivelist : 메모리상의 파일.

Source: wave1994.tistory.com

Date Published: 10/2/2022

View: 579

Windows 메모리 덤프 생성 및 분석

메모리 분석 툴. -Redline. Mandiant에서 제공하는 GUI환경의 무료 메모리 분석 도구입니다. Raw Dump 파일 및 Redline의 Collector로 수집한 Audit …

Source: chosik.tistory.com

Date Published: 9/5/2021

View: 6904

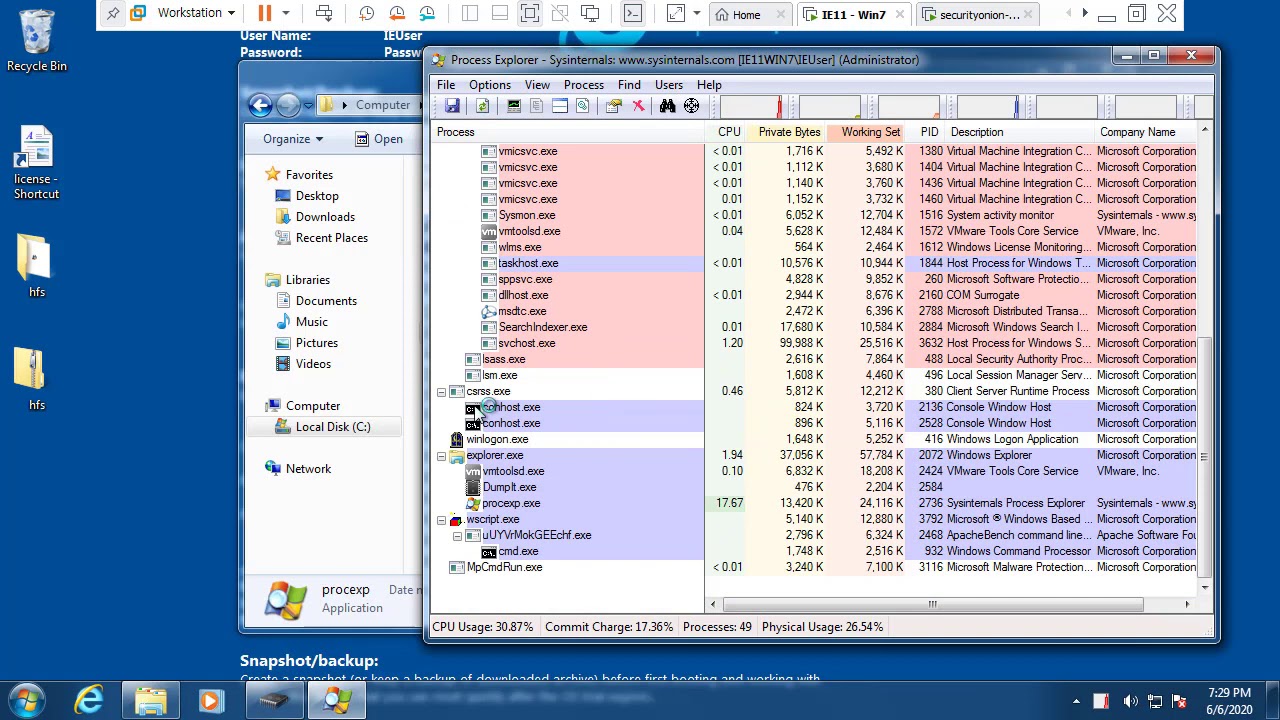

주제와 관련된 이미지 메모리 덤프 툴

주제와 관련된 더 많은 사진을 참조하십시오 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인. 댓글에서 더 많은 관련 이미지를 보거나 필요한 경우 더 많은 관련 기사를 볼 수 있습니다.

주제에 대한 기사 평가 메모리 덤프 툴

- Author: 보안프로젝트[boanproject]

- Views: 조회수 2,906회

- Likes: 좋아요 37개

- Date Published: 2020. 6. 6.

- Video Url link: https://www.youtube.com/watch?v=Em09Id57l6E

윈도우 메모리 덤프 방법 총 정리 (+ 메모리 덤프 도구 비교 분석)

반응형

윈도우 메모리 덤프 방법 총 정리 (+메모리 덤프 도구 비교 분석)

1. Windows memory Dump 도구 비교 분석

구분 FTK Imager Dumpit Winpmem OS Windows xp 이상 Windows xp 이상 Windows xp 이상 bit 32bit, 64bit 32bit, 64bit 32bit, 64bit 포맷 raw raw aff4, raw, 환경 GUI CLI CLI 설치 유무 설치형 비설치형 비설치형 분석도구 추천 Volatility Volatility Rekall 상용화 무료 무료 무료 설치 bit.ly/397BKH3 bit.ly/2LT5VJf bit.ly/3bY0zXT

2. 기타 Memory Dump 도구

•MDD: https://sourceforge.net/projects/mdd/

•Encase: https://www.guidancesoftware.com/encase-forensic

※ 윈도우 메모리 덤프 사용법을 정리해본다.

– FTK Imager 메모리 덤프

– Dumpit 메모리 덤프

– Winpmem 메모리 덤프

3. FTK Imager 메모리 덤프 사용법

•FTK Imager 실행 후 File -> Capture Memory -> 경로 설정 및 메모리 덤프 시작

•메모리 덤프 완료 후 해당 경로에서 파일 확인

4. Dumpit

• Dumpit의 경우 physical memory에 대해 raw 포맷으로 메모리 덤프

• Dumpit.exe 파일 실행 -> y 입력 -> 메모리 덤프 진행(같은 디렉토리에 덤프 파일 생성)

• XP 또는 2003 이상의 Windows 버전은 Winpmem 도구를 사용하여 메모리 덤프 진행 권장

5. Winpmem

• Winpmem의 경우 구글에서 진행하고 있는 메모리 분석도구 개발과 관련된 Rekall 프로젝트에 포함된 전용 메모리 덤프 도구이다.

• Windows XP와 2003의 버전에는 정상적으로 실행이 불가능 하므로 해당 버전 이후의 Windows에서 사용 권장

• PTE remapping 기술을 통하여 물리메모리와 가상메모리 사이의 데이터를 매핑하여 메모리 덤프를 진행 하므로 기존의 도구보다 더 많은 영역에 대하여 확보 가능

• Aff4(Advanced Forensics File)의 포렌식 전문 디지털 증거 및 데이터 저장에 사용되는 형식을 지원함으로써 포렌식 도구와 호환성이 좋다.

• Default 옵션을 사용하여 메모리 덤프 진행 권장

5.1. Winpmem format 옵션

•Map: AFF4(Advanced Forensic File Format) 포맷으로 덤프하여 아웃풋의 압축을 지원 (default 옵션)

•Elf: 리눅스의 바이너리인 ELF 파일 포맷으로 메모리를 캡쳐

•Raw: 순수 메모리를 덤프하며 실제 사용되는 물리적인 메모리 용량만큼 덤프 파일 생성

5.2. Winpmem mode 옵션

• PTERemapping: PTE를 매핑하여 가상 메모리와 물리 메모리 주소를 매핑하여 덤프 (default 옵션)

• MmMaploSpace: PC 메인보드에 존재하는 DMA(Direct Memory Access) 하드웨어를 통하여 매핑

• PhysicalMemory: \Device\PhysicalMemory 은 실제 메모리가 직접 지원하는 섹션을 이용하여 매핑

5.3. Winpmem Memory Dump 방법

• 명령어: Winpmem.exe –format map –mode PTERemapping -o “파일명”.aff4

• Default Options: Winpmem.exe –o “파일명”.aff4 (위 명령어랑 결과는 동일)

반응형

메모리 덤프 툴 | 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인 빠른 답변

당신은 주제를 찾고 있습니까 “메모리 덤프 툴 – 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인“? 다음 카테고리의 웹사이트 ppa.dianhac.com.vn 에서 귀하의 모든 질문에 답변해 드립니다: https://ppa.dianhac.com.vn/blog. 바로 아래에서 답을 찾을 수 있습니다. 작성자 보안프로젝트[boanproject] 이(가) 작성한 기사에는 조회수 2,817회 및 좋아요 37개 개의 좋아요가 있습니다.

여기에서 이 주제에 대한 비디오를 시청하십시오. 주의 깊게 살펴보고 읽고 있는 내용에 대한 피드백을 제공하세요!

보안프로젝트( www.boanproject.com )에서 제공하는 IT보안 강의입니다. 이번 강의 주제는 \”메모리 덤프 방법과 추출된 메모리내 중요 정보 확인\” 입니다.

전체 메모리 덤프를 통해 포렌식 분석, 침해사고 분석 과정 악성코드 분석에 활용될 수 있으며, 부분 메모리 추출을 통해 모의해킹 분석 과정에서 활용할 수 있습니다.

윈도우 메모리 덤프 방법 총 정리 (+메모리 덤프 도구 비교 분석) 1. Windows memory Dump 도구 비교 분석 구분 FTK Imager Dumpit Winpmem OS …

+ 여기에 보기

Source: tbvjrornfl.tistory.com

Date Published: 6/23/2022

View: 429

그러나 BSOD 오류의 덜 분명한 결과는 나중에 문제를 해결할 수 있도록 생성되는 오류 로그입니다. 이 파일을 DMP 파일 형식으로 저장되는 메모리 덤프 …

+ 자세한 내용은 여기를 클릭하십시오

Source: kr.tipsandtricks.tech

Date Published: 2/23/2022

View: 7146

메모리 분석 툴. -Redline. Mandiant에서 제공하는 GUI환경의 무료 메모리 분석 도구입니다. Raw Dump 파일 및 Redline의 Collector로 수집한 Audit …

+ 여기에 표시

Source: chosik.tistory.com

Date Published: 4/28/2021

View: 4037

[윈도우]메모리 덤프 툴. feelnthink 2013. 8. 27. 13:43. •메모리 덤프 툴 –FTK Imager : http://www.accessdata.com/support/product-downloads+ 더 읽기

Source: takehold.tistory.com

Date Published: 9/13/2021

View: 8153

메모리덤프를 분석할 PC(Debugger PC)에 WinDbg를 다운로드하고 설치합니다. 이부분은 생략. 2. pdb 파일 확보 디버깅할 모듈의 디버그심볼 (pdb 파일)을 …

+ 여기에 보기

Source: imagej.tistory.com

Date Published: 12/30/2022

View: 1600

개요 덤프란 특정 시점에 작업 중이던 메모리 상태를 기록한 것으로, 보통 프로그램이 … 아래 URL를 통해 ProcDump 툴을 다운로드 받습니다.

+ 여기에 더 보기

Source: ask.ahnlab.com

Date Published: 9/15/2022

View: 654

메모리 덤프 툴 주제에 대한 자세한 내용은 여기를 참조하세요. 윈도우 메모리 덤프 방법 총 정리 (+ 메모리 덤프 도구 비교 분석); [윈도우]메모리 덤프 …

+ 여기에 보기

Source: you.xosotanphat.com

Date Published: 4/6/2022

View: 8046

Dump 분석 툴 (WinDbg) 설치 및 사용 방법 … 1. 참고 사이트. . Windows에서 디버깅을 위해 만든 작은 메모리 덤프 파일을 읽는 방법.

+ 자세한 내용은 여기를 클릭하십시오

Source: m.blog.naver.com

Date Published: 4/24/2022

View: 9647

이때 어떻게 메모리 덤프를 수집할까? 윈도우에서 프로세스 덤프를 수집할 수 있는 방법은 몇가지 있다. 그중 가장 간단한 방법으로는 작업 관리자에서 …

+ 여기에 보기

Source: asecurity.dev

Date Published: 1/17/2021

View: 3435

주제와 관련된 더 많은 사진을 참조하십시오 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인. 댓글에서 더 많은 관련 이미지를 보거나 필요한 경우 더 많은 관련 기사를 볼 수 있습니다.

WARNING: Stack unwind information not available. Following frames may be wrong.

If the build information is available, run ‘!findthebuild -s ; .reload’ to set symbol path and load symbols.

Use ‘!findthebuild’ command to search for the target build information.

We are using cookies to give you the best experience on our website.

You can find out more about which cookies we are using or switch them off in settings.

Windows 10에서 메모리 덤프 파일 (.dmp)을 분석하는 방법

Windows PC에 BSOD (Blue Screen of Death) 오류 문제가 발생하면 몇 가지 일이 발생합니다. 가장 분명한 것은 BSOD가 Windows가 완전히 충돌하기 때문에 PC를 강제로 다시 시작해야한다는 것입니다. 그러나 BSOD 오류의 덜 분명한 결과는 나중에 문제를 해결할 수 있도록 생성되는 오류 로그입니다.

이 파일을 DMP 파일 형식으로 저장되는 메모리 덤프 파일이라고합니다. 이러한 파일에는 현재 Windows 버전, BSOD 당시 실행중인 모든 앱 및 드라이버, 오류 코드 자체를 포함하여 문제에 대한 다양한 정보가 포함되어 있습니다. 메모리 덤프 파일을 분석하는 데 도움이되는 작업은 다음과 같습니다.

Windows 10의 메모리 덤프 파일은 무엇입니까?

Blue Screen of Death는 Windows에서 치명적인 오류이며 복구 할 수없는 오류입니다. PC이지만 이러한 오류의 원인은 다를 수 있습니다. 예를 들어 예기치 않은 커널 모드 트랩 BSOD 는 일반적으로 호환되지 않거나 오버 클럭 된 하드웨어로 인해 발생하는 반면 중요한 프로세스가 BSOD로 사망했습니다. 는 손상된 시스템 파일을 포함하여 다양한 원인이있을 수 있습니다.

도움이 필요합니다. 문제를 해결하면 Windows가 자동으로 메모리 덤프 파일을 생성합니다. 여기에는 일반적으로 중지 코드 이름과 값 (예 : 시스템 서비스 예외 중지 코드 ), 충돌 당시 실행중인 드라이버 목록, 원인을 식별하는 데 사용할 수있는 추가 기술 정보가 포함됩니다.

이러한 덤프 파일 ( DMP 파일 형식)은 루트 C :\, C : \ minidump또는 C : \ Windows \ minidump폴더에 자동으로 저장됩니다. . 분석을 돕기 위해 Microsoft Store에서 Microsoft의 디버깅 앱 WinDbg를 설치할 수 있습니다. 이렇게하면 메모리 덤프 파일을 분석하고 중지 코드 정보를 찾는 데 도움이됩니다.

NirSoft BlueScreenView와 같은 이전 도구를 사용하여 PC에서 생성 된 덤프 파일을 빠르게 분석 할 수도 있습니다. 또한 중지 코드 값과 가능한 원인 (예 : 특정 드라이버 파일)을 식별하는 데 도움이됩니다.

중지 코드 값을 입력하면 문제에 대한 추가 정보를 온라인으로 검색 할 수 있습니다. 예를 들어, 덤프 파일에서 메모리 관리 BSOD 문제를 발견 한 경우 BSOD 오류 가이드 에서 문제 해결 방법에 대한 추가 조언을 확인할 수 있습니다.

BSOD 오류로 인해 PC가 작동하지 않을 수 있습니다. 안전 모드에서 Windows 다시 시작 시도해야 할 수도 있습니다. Windows를 안전 모드로 실행하면 활성 시스템 프로세스 및 드라이버 수가 최소한으로 줄어들어 추가 조사가 가능합니다.

그러나 Windows로 전혀 부팅 할 수없는 경우 옵션이 제한됩니다. 현재 Windows 자체가 BSOD 덤프 파일을 분석하는 데 제대로 작동하지 않는 경우 실행할 수있는 독립 실행 형 도구가 없습니다. 이 경우 DVD 또는 휴대용 USB 플래시 메모리 스틱을 사용하여 Linux 라이브 CD를 사용하여 덤프 파일 복구 해야합니다.

다음 단계에 따라 작동중인 Windows PC 또는 노트북에서 WinDbg 또는 NirSoft BlueScreenView를 사용하여 파일을 분석 할 수 있습니다.

Windows 설정에서 메모리 덤프 파일 설정 변경

메모리 덤프 파일은 자동으로 생성되지만 Windows 설정에서 메모리 덤프 파일에 포함되는 세부 수준을 설정할 수 있습니다. 이 설정은이 설정을 변경 한 후발생하는 BSOD에서만 작동하지만 PC에 문제가있는 경우 다음 단계에 따라 덤프 파일에 추가 정보를 추가 할 수 있습니다.

시작하려면 시작 메뉴를 마우스 오른쪽 버튼으로 클릭하고 설정을 선택합니다.

BSOD 발생시 메모리 덤프 파일에 기록되는 세부 정보 수준을 변경하려면 다음 메뉴에서 디버깅 정보 쓰기드롭 다운 메뉴를 사용하여 사용 가능한 옵션 중 하나를 선택합니다. 시작 및 복구창. 각 메모리 덤프에 포함 된 내용에 대한 전체 정보는 Microsoft 설명서 웹 사이트 에서 확인할 수 있습니다. 확인>확인을 선택하여 선택 사항을 저장합니다.

메뉴에서을 선택합니다. >>패널의메뉴에서을 선택합니다. 옵션입니다.메뉴의섹션에 나열된옵션을 선택합니다. 하단.

설정이 적용되도록 변경 한 후 PC를 다시 시작해야 할 수 있습니다. 향후 발생하는 모든 BSOD 오류는 위에서 선택한 정보 수준을 포함하는 메모리 덤프 파일을 생성합니다.

WinDbg를 사용하여 Windows 메모리 덤프 파일을 분석하는 방법

BSOD 오류가 발생하면 WinDbg를 사용하여 메모리 덤프 파일을 분석 할 수 있습니다. Microsoft에서 만든이 개발 도구는 메모리 파일을 분석하는 가장 좋은 방법이지만 아래 단계에 따라 이전 NirSoft BlueScreenView를 대안으로 사용할 수도 있습니다.

이 단계에서는 PC가 충분히 잘 작동한다고 가정합니다. WinDbg를 설치하고 사용합니다. 그렇지 않은 경우 Linux 라이브 CD 또는 USB를 사용하여 하드 드라이브에서 덤프 파일을 검색하여 다른 곳에서 분석해야합니다. Live CD 환경은 Ubuntu 및 Debian을 포함한 대부분의 Linux 배포 설치 미디어를 사용하여 부팅 할 수 있습니다.

시작하려면 WinDbg 미리보기 설치 이 필요합니다. s>는 Microsoft Store에서 제공합니다. WinDbg 스토어 페이지에서 Get을 선택하여 설치를 시작합니다.

WinDbg가 설치되면 스토어 페이지에서 실행을 선택하거나 시작 메뉴에서 실행하여 실행합니다. 덤프 파일에 액세스 할 수없는 경우 시작 메뉴에서 WinDbg를 찾은 다음 마우스 오른쪽 버튼으로 클릭하고 더보기>관리자 권한으로 실행을 선택해야합니다.필요한 액세스 권한을 부여합니다.

DMP 파일을 열면 WinDbg 디버거가 실행되고 파일을로드합니다. 파일 크기와 저장된 세부 정보 수준에 따라 시간이 걸릴 수 있습니다. 이 작업이 완료되면 명령탭 하단의 명령 상자에 ! analyze -v를 입력 한 다음 Enter를 눌러 명령을 실행합니다. .

WinDbg 분석에 나열된 다른 관련 정보를 볼 수도 있습니다 ( MODULE_NAME값과 같은) 원인을 식별합니다. 이 예제 인스턴스에서 BSOD 코드는 NotMyFault 시스템 테스트 도구 를 실행하여 발생했습니다.

창에서을 선택합니다. >. 내장 된 파일 탐색기 메뉴를 사용하여 일반적으로 루트폴더,또는폴더.명령은 BSOD 오류로 생성 된 로그 파일을로드하고 분석하는 데 다소 시간이 걸립니다.이 프로세스가 완료 될 때까지 기다리십시오. 완료되면탭에서 전체 출력을 분석 할 수 있습니다. 특히섹션에 나열된 중지 코드 이름과 값 (예 :)을 검색합니다. 중지 코드와 함께 원인 (예 : 드라이버 문제)을 제공하는 간단한 설명이 나열되어 추가 문제를 해결할 수 있습니다.

중지 코드와 BSOD 오류의 가능한 원인을 확인한 후에는 문제를 추가로 조사하여 가능한 해결 방법을 결정할 수 있습니다.

NirSoft BlueScreenView를 사용하여 Windows 메모리 덤프 파일을 분석하는 방법

WinDbg는 Windows에 포함되어 있지 않지만 Microsoft에서 BSOD 오류 문제를 해결하기 위해 생성합니다. 그러나 원하는 경우 이전 NirSoft BlueScreenView도구를 사용하여 PC (또는 관련 덤프 파일의 사본이있는 경우 다른 PC)에서 메모리 덤프 파일을 분석 할 수 있습니다.

BlueScreenView는 오래된 것처럼 보일 수 있지만 BSOD 덤프 파일에 대한 모든 관련 정보를 계속 제공합니다. 여기에는 원인을 식별하는 데 사용할 수있는 중지 코드 이름과 값 (예 : DRIVER_IRQL_NOT_LESS_OR_EQUAL)이 포함됩니다.

시작하려면 NirSoft BlueScreenView 도구 다운로드 및 설치 Windows PC에서. 도구가 설치되면 시작 메뉴에서 실행합니다.

BlueScreenView는 C : /및 C와 같은 알려진 소스에서 메모리 덤프 파일을 자동으로 찾습니다. / Windows / minidump. 그러나 파일을 수동으로로드하려면 옵션>고급 옵션을 선택하십시오.

기본 BlueScreenView 창에 저장된 메모리 덤프 파일 목록이 나타납니다. 나열된 파일 중 하나를 선택하여 자세한 정보를보십시오. 중지 코드 이름이 버그 확인 문자열열에 표시되어 문제를 자세히 조사 할 수 있습니다.

메모리 덤프 파일을 선택한 상태에서 활성 파일의 전체 목록과 드라이버가 아래에 나열됩니다. 빨간색으로 강조 표시된 파일에는 BSOD 오류의 원인에 대한 직접 링크가 있습니다. 예를 들어, myfault.sys는 NotMyFault 시스템 테스트 도구와 관련이 있고 ntoskrnl.exe strong> 는 Windows 시스템 커널 프로세스입니다.

에서 메뉴에서상자 옆에있는버튼을 선택하여 덤프 파일이있는 폴더로 전환하십시오. 기본 위치로 되돌리려면을 선택합니다.을 선택하여 선택 사항을 저장하고 파일을로드합니다.

BlueScreenView는 BSOD 오류를 빠르게 식별하는 데 유용한 도구입니다. 이름, 그것은 WinDbg와 같은 완전한 디버깅 도구가 아닙니다. 이 도구를 사용하여 문제를 해결할 수없는 경우 더 자세한 분석을 위해 WinDbg를 시도해야합니다.

메모리 덤프 파일을 사용한 BSOD 오류 문제 해결

복구 한 메모리 덤프 파일 정보를 사용하여 중지 코드 또는 관련 BSOD 오류 파일을 검색하여 BSOD 오류를 해결할 수 있습니다. 특히 오류 중지 코드는 잘못된 시스템 구성 정보 BSOD 에서 예기치 않은 저장 예외 오류 BSOD 까지 BSOD의 원인을 찾는 데 도움이 될 수 있습니다.

BSOD 오류가 발생합니다. 하드웨어 결함 부터 손상된 시스템 파일까지 이를 중지하려면 정기적으로 PC에서 맬웨어 확인, 손상된 경우 Windows 설치를 복구하려면 SFC와 같은 도구 사용 해야합니다. 다른 모든 방법이 실패하면 언제든지 Windows 10 재설정 또는 재설치 PC를 전체 작동 상태로 복원 할 수 있습니다.

Related posts:

Digital Forensic Wikipedia

메모리 획득 도구란 물리 메모리를 첫 페이지부터 마지막 페이지까지 파일 형태로 이미징을 하여 저장을 하고 분석가가 메모리를 획득했을 당시의 시스템을 분석할 수 있도록 하는 도구를 말한다. [표 1]은 메모리 이미지 포맷의 유형에 대한 설명이다.

[표 1] 메모리 이미지의 포맷 유형 포맷 유형 설명 Raw 메모리 이미지 그 자체를 파일로 덤프 시킨 포맷 Windows Crash Dump Windows Crash Dump 포맷은 윈도우 디버거(WinDbg)를 통하여 디버깅을 할 수 있는 파일 포맷이다. 확장자는 dmp이며 블루스크린과 함께 Crash Dump를 생성한다. Windows 환경에서 코어덤프 [1]는 dmp 포맷으로 저장된다. Crash Dump의 종류로 small memory dump, kernel memory dump, complete memory dump가 있지만 통상 Crash Dump는 complete memory dump를 일컫는다. ELF ELF(Executable and Linking Format)는 실행 가능한 바이너리, 오브젝트, 공유 라이브러리, 코어 덤프에 대한 정규 파일 포맷이며 여러 운영체제를 지원한다. 일반적으로 리눅스 실행파일 포맷으로 알려져 있다. 리눅스 환경에서 코어덤프는 ELF 포맷으로 저장된다. Mach-O 맥(Mach) 오브젝트 파일이나 실행 가능한 바이너리, 공유 라이브러리 코어 덤프에 대한 Mach 커널 용 파일 포맷. 헤더에 각 메모리 영역의 오프셋과 크기가 위치한다. LiME 파일의 앞부분에 32 바이트의 헤더가 존재한다. 시그니처는 ‘EMiL’ 이라는 LiME을 거꾸로 배열한 4바이트 문자열이며 32 바이트의 헤더 뒤로는 Raw 포맷 메모리 이미지가 위치한다.메모리 이미지 포맷의 종류로 물리 메모리 그대로의 Raw 포맷과 윈도우 코어 덤프에 쓰이는 Windows Crash Dump, 여러 운영체제를 지원하는 ELF Core Dump, ELF 포맷과 비슷한 Mac OS용 Mach-O 포맷, 메모리 획득 도구의 자체 포맷인 LiME이 있다.

메모리 획득 도구 기능 분석 [ 편집 ]

메모리 획득 도구의 기능 분석을 위한 종속변인으로 각 도구의 실행가능 운영체제와 메모리 덤프 속도, 획득 가능한 메모리 이미지의 크기, 최대 메모리 사용량에 대한 파악이 필요하다. 메모리 덤프 속도를 비교함으로써 각 운영체제 별 이미징이 가장 빠른 도구를 알 수 있으며, 획득 가능한 이미지의 크기를 분석하여 대용량의 메모리를 에러없이 이미징할 수 있는지 파악할 수 있다. 메모리 획득 도구의 검증은 각 도구의 최대 메모리 사용량을 확인함으로써 대략적인 검증을 할 수 있다. 메모리는 매 시각 디바이스 I/O, 응용 프로그램 등의 수많은 변수 때문에 지속적으로 변하게 되며, 메모리 획득 도구를 실행하는 순간 메모리에 획득 도구가 로드되어 메모리의 무결성이 훼손된다. 이러한 이유 때문에 각 도구가 메모리의 무결성을 훼손하지 않고 모두 같은 이미지를 생성하는 것이 실질적으로 불가능하며 정확한 검증이 어렵다. 하지만 각 메모리 획득 도구가 메모리 페이지를 어느정도 훼손했는가에 대한 검증은 할 수 있다. 메모리 획득 도구를 실행하여 메모리에 도구가 로드될 때의 도구의 크기에 따라 얼마나 많은 메모리 페이지를 훼손시키는지 대략적으로 비교할 수 있다. 예를 들어, 메모리 페이지의 크기가 4KB이고 메모리 획득 도구의 크기가 202KB라고 할 때, 메모리 획득 도구가 실행되면 최소 51 ()개의 메모리 페이지가 훼손되는 것이다. 하지만 이 방법 또한 매 시각 변하는 메모리의 특성과 콘솔 위에서 실행해야 하는 일부 도구가 있어 항상 정확한 수치를 산출할 수 없기 때문에 측정결과를 참고하는 정도로 이해해야 한다. 앞서 설명한 여러 이유로 메모리 획득 도구의 검증은 얼마나 정확한 이미지를 생성했는가에 중점을 두기보다 얼마나 많은 메모리 페이지를 훼손했는가에 중점을 두어 메모리 사용량을 통한 검증을 하도록 한다. 이를 토대로 메모리 획득 도구의 기능 분석 전략은 [표 2]와 같다.

[표 2] 메모리 획득 도구 구축전략 종속변인 세부 설명 메모리 이미징 소요시간 동일한 RAM의 크기로 여러 운영체제와 주요 옵션 별로 메모리를 덤프하여 이미징 시 소요시간을 측정 메모리 사용량 메모리 사용량을 측정하여 메모리의 무결성 훼손 정도를 확인 획득 가능 메모리 크기 대용량의 메모리를 에러없이 획득할 수 있는지 확인 [표 2]를 기준으로 메모리 획득 도구의 기능 분석을 진행하였으며, 메모리 획득 도구의 기능 분석 환경은 [표 3]과 같다. [표 3] 메모리 획득 도구의 기능 분석 환경 시스템 환경 CPU RAM VMware 버전 Intel i5 750 (2.67GHz) 12 GB 10.0.1 build-1379776각 도구의 기능 분석은 VMware에 운영체제를 설치하여 분석을 하였으며, 메모리 이미징 시 소요시간을 비교하기 위해 VMware상 각 운영체제의 RAM 크기는 2GB로 설정하였다. [표 4]는 메모리 획득 도구의 VMware 운영체제 환경이다.

[표 4] 메모리 획득 도구 구축전략 운영체제 종류 운영체제 버전 RAM Windows Windows XP Professional 32-bit 2 GB Windows 7 EnterpriseK 32-bit Windows 7 EnterpriseK 64-bit Linux Ubuntu 10.04.4 Lucid Lynx 32-bit Ubuntu 10.04.4 Lucid Lynx 64-bit Mac OS Mac OS X 10.8.1 Mountain Lion 64-bitDumpit, WinPmem, Windows Memory Reader, FTK Imager, Encase Imager는 Windows 환경에서 실험하였으며 Fmem, LiME은 Linux 환경에서 실험하였다. OSXPmem과 Mac Memory Reader는 Mac OS X 10.8.1 Mountain Lion에서 실험을 진행하였다. 메모리 분석 도구의 이미징 소요시간을 측정하기 위하여 VMware에서 운영체제를 부팅 후 스냅샷을 찍어두고, 매번 이미징을 할 때마다 스냅샷을 찍은 상태로 되돌아가 초기 환경을 최대한 동일하도록 맞추었다. 2GB의 메모리를 3회 이미징하여 평균 소요시간을 측정하였다. [표 5]는 메모리 획득 도구의 주요 옵션 별 이미징 소요시간 분석 결과이다.

[표 5] 메모리 분석 도구의 이미징 소요시간 운영체제 도구명 옵션 포맷 1차 2차 3차 평균 Win XP DumpIt Default raw 39 38 39 38.7 WinPmem 0 raw 97 88 39 91 1 raw 89 91 84 88 e elf 93 89 84 88.7 Windows Memory Reader Default raw 90 88 80 86 c dmp 79 87 86 84 FTK Imager Default raw 203 59 143 135 Encase Imager Default Ex01 217 183 175 191.7 Win 7 32-bit DumpIt Default raw 18 27 20 21.7 WinPmem 0 raw 38 92 20 50 1 raw 70 72 46 62.7 e elf 75 44 43 54 Windows Memory Reader Default raw 119 101 99 106.3 c dmp 100 98 102 100 FTK Imager Default raw 18 17 19 18 Encase Imager Default Ex01 20 18 19 19 Win 7 64-bit DumpIt Default raw 30 25 26 27 WinPmem 0 raw 57 48 44 49.7 1 raw 45 45 42 44 2 raw 42 43 44 43 3 raw Error Error 49 49 e elf 67 59 48 58 Windows Memory Reader Default raw 41 39 41 40.3 c dmp 41 42 41 41.3 FTK Imager Default raw 128 14 16 52.7 Encase Imager Default Ex01 19 18 20 19 Ubuntu 32-bit Fmem Default raw 42 41 49 44 LiME Default lime 39 38 39 38.7 Ubuntu 64-bit Fmem Default raw 34 39 33 35.3 LiME Default lime 41 46 46 44.3 Mac OS 64-bit OSXPmem Default elf 61 61 62 61.3 raw raw 47 61 59 55.7 mach Mach-O 59 64 59 60.7 Mac Memory Reader Default Mach-O Error Error Error –WinPmem의 –2 옵션과 –3 옵션은 64-bit 모드에서만 구동 가능하므로 Windows 7 64-bit 환경에서만 분석하였다. WinPmem의 –3 옵션은 VMware의 Win7 64-bit 환경에서 동작 시 VMware 전체가 멈추는 프리징현상이 있었으며 수차례 반복실험 결과 낮은 확률로 메모리 획득이 가능하였다. Mac Memory Reader는 VMware의 Mac OS X 10.8.1과 10.8.4 환경에서 “Bad Address” 에러를 출력하며 동작하지 않았다. [표 6]은 메모리 획득 도구의 획득 가능한 메모리 크기와 메모리 사용량에 대한 분석 결과이다. VMware 32-bit 환경의 시스템에서 메모리의 크기를 4GB로 설정한 결과 운영체제가 실제 사용 가능한 메모리의 크기가 3GB 이였다. 메모리 사용량은 프로그램 실행 시 최대 메모리 사용량을 분석하여 정리하였다.

[표 6] 획득 가능 메모리와 최대 메모리 사용량 분석결과 운영체제 메모리 크기 실제사용 메모리 도구명 획득 가능 메모리 크기 메모리 사용량 WinXP 4 GB 3 GB DumpIt 3 GB 1608 kb WinPmem 3 GB 2104 kb WMR 3 GB 2312 kb FTK Imager 3 GB 26840 kb Encase Imager 3 GB 56646 kb Win 7 32-bit 4 GB 3 GB DumpIt 3 GB 380 kb WinPmem 3 GB 1404 kb WMR 3 GB 712 kb FTK Imager 3 GB 17412 kb Encase Imager 3 GB 25488 kb Win 7 64-bit 16 GB DumpIt 16 GB 592 kb WinPmem Error-3.5 GB 1524 kb WMR 16 GB 852 kb 9 GB FTK Imager 9 GB 11640 kb Encase Imager 9 GB 40128 kb Ubuntu 32-bit 4 GB 3 GB Fmem 3 GB 1736 kb LiME 3 GB 364 kb Ubuntu 64-bit 9 GB Fmem Error-3.7 GB 1840 kb LiME 9 GB 596 kb Mac OS 64-bit 9 GB OSXPmem 9 GB 928 kb MMR Error –WinPmem은 VMware Win7 64-bit 환경에서 메모리 이미지를 3.5GB까지 덤프 중 에러문을 출력하며 중지하였다. Fmem은 Ubuntu 10.04.4 64-bit 환경에서 메모리 이미지를 3.7GB까지 덤프 중 에러문을 출력하며 중지하였다. FTK Imager와 Encase Imager는 타 도구에 비하여 최대 메모리 사용량이 [표 5]의 이미징 소요시간과 [표 6]의 획득 가능한 메모리 크기, 최대 메모리 사용량 분석 결과 Windows 계열은 DumpIt, Linux 계열은 LiME, Mac OS 계열은 OSXPmem이 우수한 성능을 보였다. [그림 1], [그림 2], [그림 3], [그림 4], [그림 5]는 [표 1]과 [표 2]의 내용을 그래프로 표현한 그림이다.

[그림 1] 메모리 획득 도구 이미징 소요시간 비교 (Windows) [그림 2] 메모리 획득 도구 메모리 사용 영역 (Windows) [그림 3] 메모리 획득 도구 이미징 소요시간 비교 (Ubuntu) [그림 4] 메모리 획득 도구 메모리 사용 영역 (Ubuntu) [그림 5] 이미징 소요시간 및 메모리 사용 영역 (Mac)주석 [ 편집 ]

디지털 포렌식 : : Volatility 도구를 이용한 메모리 분석

1. Volatility 소개

Volatility 는 오픈 소스 기반으로 CLI 인터페이스를 제공하는 메모리 분석 도구이다.

비슷한 기능을 제공하는 도구로는 구글에서 제작한 ReKall, 멘디언트에서 제작한 Redline 등이 있다.

2. Volatility 플러그인

이번 분석에서 사용할 Volatility 플러그인 외 몇 가지 플러그인을 추가로 기능들을 정리했다.

– pstree : 프로세스를 트리구조로 출력

– pslist : 프로세스 리스트 출력, 리스트 워킹 (가상 주소)

– psscan : 프로세스 리스트 출력, 패턴 매칭 (물리적 주소)

– psxview : 프로세스 은닉을 탐지하기 위해 다양한 방식으로 프로세스 등을 조회

– procdump : 프로세스 실행파일 추출

– memdump : 프로세스가 사용한 전체 메모리영역 덤프

– filescan : 메모리상의 파일 오브젝트 전체검색(패턴 매칭)

– hivelist : 메모리상의 파일

– cmdscan : cmd에서 실행한 명령어 확인

– cmdline : cmd에서 실행한 명령어 이력 확인

– netscan : 네트워크 연결 등 확인

이외에 다른 플러그인 기능에 대한 설명은 밑에 주소에서 확인할 수 있다.

: https://github.com/volatilityfoundation/volatility/wiki/Command-Reference

3. 메모리 분석

1) 분석 환경

Windows 7 64bit 가상환경

2) 분석 도구

– Volatility

다운로드 링크 : https://www.volatilityfoundation.org/26

– HxD

다운로드 링크 : https://mh-nexus.de/en/hxd/

– HashCalc

다운로드 링크 : https://download.cnet.com/HashCalc/3000-2250_4-10130770.html

3) 분석 대상

K-shield Jr 강의에서 제공된 RAT 에 감염된 시스템을 이미지한 파일을 사용했다.

4) 분석 과정

[분석과정 – 1]“volatility.exe -f RAT_MEM.raw imageinfo” 명령을 실행하면 해당 파일에 대한 정보가 출력된다.

이 다음 명령을 실행할때 “profile”에 대한 정보를 입력해야한다. 따라서 피해자 시스템 운영체제인는 Windows7 SP1 64bit 이므로

명령을 실행할때 “–profile=Win7SP1x64” 를 입력하자.

[분석과정 – 2]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 pstree” 명령을 실행하여 분석대상 시스템의 프로세스 트리를 살펴보자.

명령이 실행되면 위 그림과 같이 프로세스 트리르 출력되는 것을 확인할 수 있다.

이제 이 수 많은 프로세스 중에서 악성으로 의심되는 프로세스를 찾아보자.

[분석과정 – 3]위 그림에서 빨간박스 체크된 부분을 살펴보자. cmd의 PID 는 3720 이고 PPID 는 864를 가지고 있다.

하지만 밑에 msdcsc.exe를 살펴보면 PID 는 864이고 PPID 는 cmd 의 PID인 3720을 갖고 있다.

게다가 explorer.exe 와 iexplore.exe의 PPID 또한 864이다. 이 부분을 분석해보았을때 msdcsc.exe가 악성 파일임을 추측할 수 있다.

[분석과정 – 4]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 cmdscan” 명령을 실행하여 분석대상 시스템에서 cmd에서 실행한 명령들을

확인해보았다. 명령 실행 결과 cmd에서 실행된 명령어를 찾을 수 없었다.

[분석과정 – 5]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 netscan | findstr “msdcsc” 명령을 실행하여 msdcsc.exe 파일의 네트워크 연결 정보를 확인해보았다. 명령 실행 결과 의심스러운 IP와 네트워크 통신하는 것을 확인할 수 있다.

[분석과정 – 7]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 procdump -p 864 -D ./” 명령을 실행하여

피해자 시스템의 PID 864(msdcsc.exe) 에 대해서 덤프파일을 생성한다. 명령이 실행이되면 해당 경로에 executable.864.exe 파일이

생성되어 있다.

만약 분석 PC 에 안티바이러스 프로그램이 동작하고 있다면 executable.864.exe 파일이 생성되자마자 삭제될 수 있다.

따라서 실습을 할때 안티바이러스 프로그램을 종료하거나 검역소로 가서 복구를 하자.

[분석과정 – 8]이제 HashCalc 툴을 이용하여 executable.864.exe 파일의 해쉬 값을 추출하여 바이러스토탈에 업로드 해보자.

필자는 MD5 값을 이용하였다.

[분석과정 – 9]바이러스토탈 검색 결과 58/66 의 탐지 비율을 보았을때 악성 파일임을 알 수 있다.

결과 부분을 살펴보면 Backdoor, Trojan, Keylogger 등의 악성 코드 기능들을 확인할 수 있다.

[분석과정 – 9]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 memdump -p 864 -D ./” 명령을 실행하여 메모리 덤프를 파일을 생성하자.

명령이 실행이 완료되면 864.dmp 파일을 확인할 수 있다.

[분석과정 – 10]HxD 를 이용하여 864.dmp 파일의 문자열들을 확인해보자.

“net user”로 검색했을때 user name : bdr , password : 123 인 계정이 생성된 것을 알 수 있다.

따라서 이 계정은 백도어 계정으로 추측할 수 있다.

[분석과정 – 11]백도어 계정 정보를 획득 후 문자열들을 자세히 살펴본 결과 “dclogs” 라는 로그 파일이 있는 것을 알 수 있다.

이제 이 로그 파일에 대해 한번 살펴보자.

[분석과정 – 12]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 filescan | findstr “dclog” ” 명령을 실행하자.

실행 결과 해당 파일에 대한 정보를 수집할 수 있다.

[분석과정 – 13]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 hivelist” 명령을 실행하여 각 하이브들의 오프셋을 확인하자.

출력된 하이브 중 “\??\C:\Users\User

tuser.dat” 파일의 레지스트리 정보를 확인해보자.

ntuser.dat 은 사용자별 설정 정보를 확인할 수 있는 파일이다.

[분석과정 – 14]“volatility.exe -f RAT_MEM.raw –profile=Win7SP1x64 printkey -o 0xfffff8a0018a2010 -K “Software\Microsoft\Windows\

CurrentVersion\Run” 명령 실행 결과 해당 파일의 레지스트리 정보를 확인할 수 있다.

확인 결과 msdcsc.exe 파일은 자동 실행이 등록되었음을 알 수 있다.

Windows 메모리 덤프 생성 및 분석

1. 메모리 Dump 수집

-FTK Imager

FTK imager는 디스크, 메모리, 레지스트리 Hive 파일 Dump를 지원하는 무료 도구입니다.

GUI 환경이라 손쉽게 사용가능하고 안정적인 Dump가 가능한 것이 특징입니다.

-Win32/64dd

Win32/64dd는 Moonsols Windows Memory Toolkit 중 일부로써, 윈도우 Crash Dump 형식을 지원하고 네크워크를 통해 Dump 파일을 저장 가능한 것이 특징입니다.

2. 메모리 분석 툴

-Redline

Mandiant에서 제공하는 GUI환경의 무료 메모리 분석 도구입니다.

Raw Dump 파일 및 Redline의 Collector로 수집한 Audit 파일을 통한 분석이 가능하며 Process, Network, Driver 등의 정보를 보고서 형태로 보여주며, MRI (Malware Risk Index) Score를 통해 악성코드로 의심되는 프로세스 목록도 확인가능합니다.

단점으로는 메모리 Dump 파일 로드 또는 Collector를 이용한 Audit 파일 생성시 결과물에 비해 다소 시간이 오래걸린다는 점이 있습니다.

-Volatility (http://www.volatilityfoundation.org/)

Volatility는 Python으로 제작된 CLI환경의 무료 메모리 분석 도구입니다.

Standalone 실행 파일로도 배포되고 있어 각종 도구의 설치가 힘든 경우에도 사용이 가능하며 Python 기반이기때문에 이식성이 좋습니다.

Volatility는 메모리 Dump 파일에서 파일을 별도로 추출해낼 수 있으며 별도의 Shell도 제공되어 좀 더 유연한 분석이 가능한 장점이 있습니다.

3.Volatility 활용

Windows에는 다양한 버전이 존재하고 각 버전마다 조금씩 차이가 존재하기때문에 분석 전 정확한 프로파일을 지정해주고 진행하여야 합니다. (기본값 : WinXPSP2x86 )

-imageinfo

Windows 버전을 모르는 경우 Volatility의 imageinfo 명령을 통해서도 확인 가능합니다.

위 실행 결과를 보면 2가지의 프로파일을 제안하고 있으며 서비스팩 정보가 3으로 나왔기 때문에 최종적으로 WinXPSP3x86 프로파일을 사용하면 됩니다.

-pslist

프로세스 목록을 나열합니다.

Offset,프로세스 명, PID, 실행 시간, 종료 시간 등이 표시되며 EPROCESS 구조체의 ActiveProcessLinks를 따라가며(List Walking) 목록을 생성하기 때문에 DKOM 등의 기법을 통해 프로세스를 은닉하는 경우 pslist로는 해당 프로세스가 출력되지 않습니다.

※DKOM(Direct Kernel Object Manipulation) : 자신의 앞 뒤에 존재하는 EPROCESS의 ActiveProcessLinks를 조작하여 자신을 건너뛰고 서로 직접 연결되도록 조작하는 기법

-psscan

프로세스 목록을 나열합니다.

pslist와 유사하지만 pool tag 스캔을 통해 프로세스 목록을 생성하기때문에 DKOM을 통해서 프로세스를 은닉하는 경우에도 출력이되는 차이점이 있습니다.

-psxview

은닉 프로세스를 좀 더 찾기 쉽도록 프로세스 목록을 나열합니다.

pslist, psscan 등에서 프로세스가 출력되는지 여부를 비교하여 은닉 여부를 쉽게 판별가능합니다.

위 실행결과와 같이 직관적인 결과를 통해 pslist 결과와 psscan 결과를 직접 비교하는 것보다 훨씬 손쉽게 비교 분석이 가능합니다.

-connscan

TCP 연결 목록을 나열합니다.

-sockets

열려있는 소켓 정보를 나열합니다.

소켓 구조체의 단순 연결리스트를 List Walking 하여 목록을 생성합니다.

-sockscan

열려있는 소켓 정보를 나열합니다.

psscan과 마찬가지로 pool tag 스캔을 통하여 목록을 생성하며 비정상적인 값이 출력되지 않아 sockets 의 결과보다 좀 더 깔끔하게 출력되었습니다.

-dlldump, memdump, moddump, procexedump

메모리상의 데이터 및 파일을 추출합니다.

※ volatility 2.4 이후 부터 procexedump, procexememdump 명령은 procdump 로 합쳐졌습니다.

각 명령은 DLL,프로세스 메모리, driver, 실행 파일 추출에 사용되며 각 결과파일은 이름이 변경되어 저장되고 원본의 이름, 주소 등의 정보는 콘솔상에 출력이되기 때문에 차후 수월한 비교분석을 위하여 출력을 리다이렉트하여 텍스트 파일로 저장해두는 것을 권장합니다.

은닉 프로세스(현재 Dump에서는 1816)의 데이터는 기본적으로 추출되지 않으며 해당 프로세스의 dll, 실행파일 등을 추출하기위해서는 해당 프로세스의 정확한 오프셋(물리 주소)을 -o 옵션을 통하여 인자로 전달해주어야 합니다.

은닉 프로세스의 물리주소는 psscan, psxview를 통하여 확인이 가능합니다.

위 실행결과와 같이 해당 프로세스의 오프셋을 인자로 전달되면 해당 데이터의 추출이 가능합니다.

-volshell

메모리 분석을 위한 쉘을 제공합니다.

WinDBG와 유사하게 디버깅이 가능하며 디스어셈블 기능도 제공하기때문에 유용하게 사용이 가능합니다.

dt() 명령을 통해 구조체의 정보를 확인 할 수 있습니다.

ps() 명령을 통해 프로세스의 간단한 정보를 확인할 수 있습니다.

DKOM으로 은닉한 프로세스는 목록에서 출력이 되지 않습니다.

dt()명령에 EPROCESS 구조체의 오프셋(가상 주소)를 전달해주면 해당 구조체의 값을 확인 할 수 있습니다.

은닉프로세스의 가상주소 확인은 pslist에 -o 옵션을 인자로 함께 전달해주면 확인 가능합니다.

은닉 프로세스와 관련된 ActiveProcessLinks 값을 확인 해보면 다음과 같습니다.

위 ActiveProcessLinks 값은 차례대로 은닉 프로세스 이전 프로세스,은닉 프로세스, 다음 프로세스의 리스트 값이며 앞 뒤 프로세스 모두 은닉 프로세스의 ActiveProcessLinks 값인 2185841680을 가리키지 않고 은닉프로세스를 건너뛰고 서로 직접 연결되어 있습니다.

PEB는 Image Base 주소, Module 주소 등 유저모드에서 접근이 필요한 정보를 가지고 있기 때문에 커널영역이 아닌 유저영역에 존재하고 있습니다. 따라서, 각 프로세스의 PEB 값을 확인하기위해서는 cc() 명령을 통해 프로세스를 지정해준 뒤 PEB 값을 확인해주어야 합니다.

cc() 명령의 인자로는 EPROCESS 구조체 주소, 프로세스 명, PID 등이 있으며 은닉 프로세스는 EPROCESS 구조체 주소로만 접근 가능합니다.

cc() 명령으로 프로세스를 선택해준 뒤, cmd.exe 의 PEB 값을 확인하면 정상 출력이 되는 것을 확인 할 수 있습니다.

db() 명령으로 PEB의 Image Base 주소의 데이터를 확인해보면 위와 같이 PE파일의 헤더를 확인할 수 있습니다.

PE 헤더의 OPTIONAL 헤더 멤버인 Image Base와 Entry Point를 조합하여 해당 위치의 코드를 확인해보면 다음과 같습니다.

dis() 명령에의해 cmd.exe의 OEP 코드가 정상적으로 디스어셈블 되어 출력이 되고 있습니다.

마지막으로 Ctrl + Z 입력을 통해 volshell 종료가 가능합니다.

키워드에 대한 정보 메모리 덤프 툴

다음은 Bing에서 메모리 덤프 툴 주제에 대한 검색 결과입니다. 필요한 경우 더 읽을 수 있습니다.

이 기사는 인터넷의 다양한 출처에서 편집되었습니다. 이 기사가 유용했기를 바랍니다. 이 기사가 유용하다고 생각되면 공유하십시오. 매우 감사합니다!

사람들이 주제에 대해 자주 검색하는 키워드 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인

- 메모리포렌식

- 해킹

- 보안

- IT보안

- 포렌식분석

- 메모리덤프

- 보안프로젝트

- 침해사고분석

- 침해대응분석

메모리 #덤프 #방법과 #추출된 #메모리내 #중요 #정보 #확인

YouTube에서 메모리 덤프 툴 주제의 다른 동영상 보기

주제에 대한 기사를 시청해 주셔서 감사합니다 메모리 덤프 방법과 추출된 메모리내 중요 정보 확인 | 메모리 덤프 툴, 이 기사가 유용하다고 생각되면 공유하십시오, 매우 감사합니다.